Malware nunca visto antes infectou centenas de dispositivos Linux e Windows

Roteadores para pequenos escritórios? Máquinas FreeBSD? Servidores corporativos? O caos infecta todos eles.

Pesquisadores revelaram um malware multiplataforma nunca antes visto que infectou uma ampla variedade de dispositivos Linux e Windows, incluindo roteadores de pequenos escritórios, caixas FreeBSD e grandes servidores corporativos.

Black Lotus Labs, o braço de pesquisa da empresa de segurança Lumen, está chamando o malware de Chaos, uma palavra que aparece repetidamente em nomes de funções, certificados e nomes de arquivos que ele usa. O caos surgiu o mais tardar em 16 de abril, quando o primeiro cluster de servidores de controle foi ao ar livre. De junho a meados de julho, os pesquisadores encontraram centenas de endereços IP exclusivos representando dispositivos Chaos comprometidos. Os servidores de teste usados para infectar novos dispositivos cresceram rapidamente nos últimos meses, passando de 39 em maio para 93 em agosto. Na terça-feira, o número chegou a 111.

A Black Lotus observou interações com esses servidores de teste de dispositivos Linux incorporados e servidores corporativos, incluindo um na Europa que hospedava uma instância do GitLab. Existem mais de 100 amostras únicas na natureza.

“A potência do malware Chaos decorre de alguns fatores”, escreveram os pesquisadores do Black Lotus Labs em um post no blog da manhã de quarta-feira . “Primeiro, ele foi projetado para funcionar em várias arquiteturas, incluindo: ARM, Intel (i386), MIPS e PowerPC—além dos sistemas operacionais Windows e Linux. crescer, o caos se propaga através de CVEs conhecidos e chaves SSH forçadas brutas e roubadas.”

CVEs referem-se ao mecanismo usado para rastrear vulnerabilidades específicas. O relatório de quarta-feira se referiu a apenas alguns, incluindo CVE-2017-17215 e CVE-2022-30525 que afetam firewalls vendidos pela Huawei e CVE-2022-1388, uma vulnerabilidade extremamente grave em balanceadores de carga, firewalls e equipamentos de inspeção de rede vendidos pela F5 . Infecções SSH usando força bruta de senha e chaves roubadas também permitem que o Chaos se espalhe de máquina para máquina dentro de uma rede infectada.

O Chaos também possui vários recursos, incluindo enumerar todos os dispositivos conectados a uma rede infectada, executar shells remotos que permitem que invasores executem comandos e carregar módulos adicionais. Combinados com a capacidade de rodar em uma ampla variedade de dispositivos, esses recursos levaram a Black Lotus Labs a suspeitar que Chaos “é o trabalho de um agente cibercriminoso que está cultivando uma rede de dispositivos infectados para alavancar o acesso inicial, ataques DDoS e criptografia mineração”, disseram pesquisadores da empresa.

A Black Lotus Labs acredita que o Chaos é um desdobramento do Kaiji , um software de botnet para servidores AMD e i386 baseados em Linux para realizar ataques DDoS. Desde que se estabeleceu, o Chaos ganhou uma série de novos recursos, incluindo módulos para novas arquiteturas, a capacidade de executar no Windows e a capacidade de se espalhar por meio da exploração de vulnerabilidades e coleta de chaves SSH.

Os endereços IP infectados indicam que as infecções do Chaos estão mais concentradas na Europa, com pontos de acesso menores nas Américas do Norte e do Sul e Ásia-Pacífico.

Os pesquisadores do Black Lotus Labs escreveram:

Nas primeiras semanas de setembro, nosso emulador de host Chaos recebeu vários comandos DDoS direcionados a aproximadamente duas dúzias de domínios ou IPs de organizações. Usando nossa telemetria global, identificamos vários ataques DDoS que coincidem com o prazo, IP e porta dos comandos de ataque que recebemos. Os tipos de ataque geralmente eram multivetoriais, aproveitando UDP e TCP/SYN em várias portas, geralmente aumentando em volume ao longo de vários dias. As entidades visadas incluíam jogos, serviços financeiros e tecnologia, mídia e entretenimento e hospedagem. Até observamos ataques direcionados a provedores de DDoS-as-a-service e uma exchange de mineração de criptomoedas. Coletivamente, as metas abrangeram EMEA, APAC e América do Norte.

Uma empresa de jogos foi alvo de um ataque misto de UDP, TCP e SYN na porta 30120. De 1º a 5 de setembro, a organização recebeu uma enxurrada de tráfego além do seu volume típico. Um detalhamento do tráfego para o período de tempo antes e durante o período de ataque mostra uma inundação de tráfego enviado para a porta 30120 por aproximadamente 12 mil IPs distintos – embora parte desse tráfego possa ser indicativo de falsificação de IP.

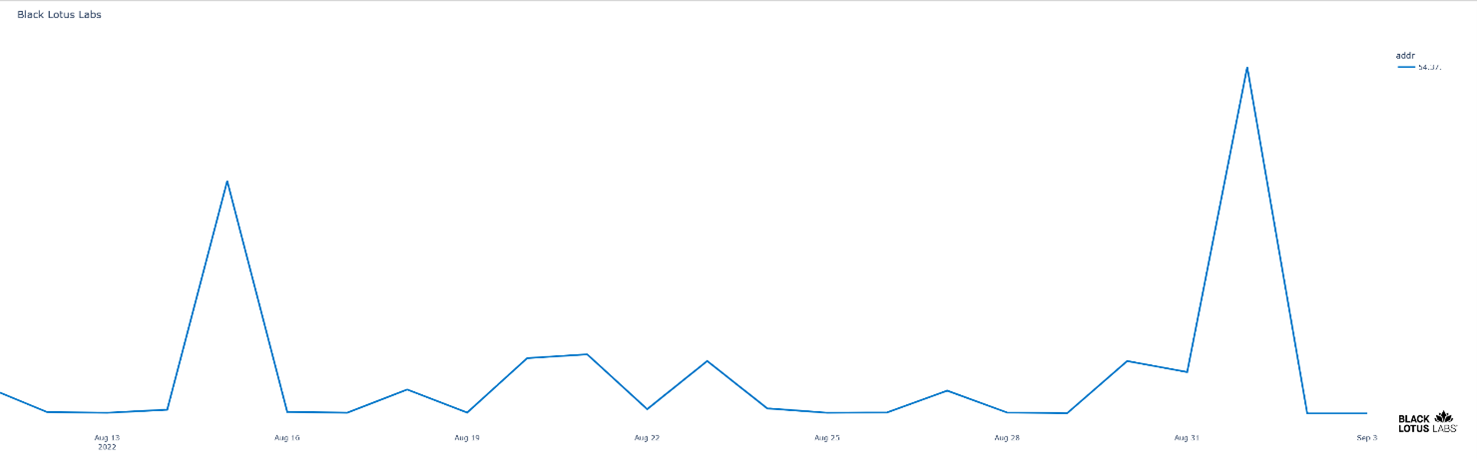

Alguns dos alvos incluíam provedores de DDoS como serviço. One se comercializa como um estressor e inicializador de IP de primeira linha que oferece desvio de CAPTCHA e recursos DDoS de camada de transporte “exclusivos”. Em meados de agosto, nossa visibilidade revelou um aumento maciço no tráfego cerca de quatro vezes maior do que o maior volume registrado nos 30 dias anteriores. Isso foi seguido em 1º de setembro por um pico ainda maior de mais de seis vezes o volume normal de tráfego.

As duas coisas mais importantes que as pessoas podem fazer para evitar infecções pelo Chaos são manter todos os roteadores, servidores e outros dispositivos totalmente atualizados e usar senhas fortes e autenticação multifator baseada em FIDO2 sempre que possível. Um lembrete para os proprietários de roteadores de pequenos escritórios em todos os lugares: a maioria dos malwares de roteador não sobrevive a uma reinicialização. Considere reiniciar seu dispositivo a cada semana ou mais. Quem usa SSH deve sempre usar uma chave criptográfica para autenticação.

Fonte: arstechnica