Malware Linux para roubo de senhas funcionou por 3 anos e ninguém percebeu

Ainda não é tarde para verificar se um dispositivo Linux que você usa foi alvo.

Um site de download secretamente serviu malware a usuários do Linux que roubou senhas e outras informações sensíveis por mais de três anos até finalmente ficar inativo, disseram pesquisadores na terça-feira.

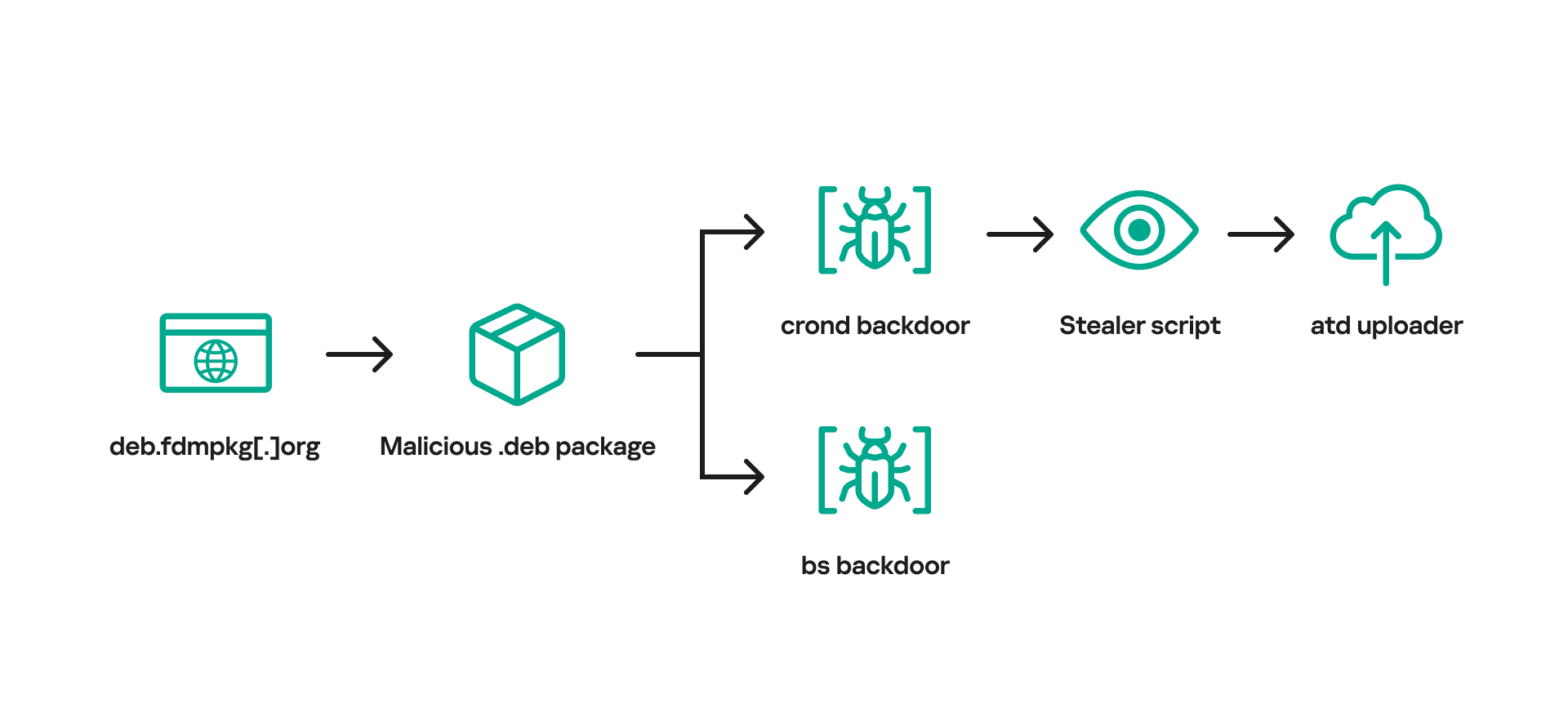

O site, freedownloadmanager[.]org, oferecia uma versão benigna de uma oferta para Linux conhecida como Free Download Manager. A partir de 2020, o mesmo domínio às vezes redirecionava os usuários para o domínio deb.fdmpkg[.]org, que servia uma versão maliciosa do aplicativo. A versão disponível no domínio malicioso continha um script que baixava dois arquivos executáveis nos caminhos de arquivo /var/tmp/crond e /var/tmp/bs. O script então usava o agendador de tarefas cron para fazer com que o arquivo em /var/tmp/crond fosse executado a cada 10 minutos. Com isso, dispositivos que tinham instalado a versão armadilhada do Free Download Manager ficavam permanentemente com portas dos fundos.

Após acessar um endereço IP para o domínio malicioso, a porta dos fundos lançava um shell reverso que permitia aos atacantes controlar remotamente o dispositivo infectado. Pesquisadores da Kaspersky, a empresa de segurança que descobriu o malware, então executaram a porta dos fundos em um dispositivo de laboratório para observar seu comportamento.

“Este stealer coleta dados como informações do sistema, histórico de navegação, senhas salvas, arquivos de carteiras de criptomoedas, bem como credenciais para serviços em nuvem (AWS, Google Cloud, Oracle Cloud Infrastructure, Azure)”, escreveram os pesquisadores em um relatório na terça-feira. “Após coletar informações da máquina infectada, o stealer baixa um binário de upload do servidor C2, salvando-o em /var/tmp/atd. Ele então usa esse binário para fazer upload dos resultados da execução do stealer para a infraestrutura dos atacantes.”

A imagem abaixo ilustra a cadeia de infecção.

Kaspersky

Após buscar postagens em redes sociais que discutiam o Free Download Manager, os pesquisadores descobriram que algumas pessoas que visitaram freedownloadmanager[.]org receberam uma versão benigna do aplicativo, enquanto outras foram redirecionadas para um dos seguintes domínios maliciosos que serviam a versão armadilhada.

- 2c9bf1811ff428ef9ec999cc7544b43950947b0f.u.fdmpkg[.]org

- c6d76b1748b67fbc21ab493281dd1c7a558e3047.u.fdmpkg[.]org

- 0727bedf5c1f85f58337798a63812aa986448473.u.fdmpkg[.]org

- c3a05f0dac05669765800471abc1fdaba15e3360.u.fdmpkg[.]org

Não está claro por que alguns visitantes receberam a versão não maliciosa do software e outros foram redirecionados para um domínio malicioso. Os redirecionamentos maliciosos cessaram em 2022 por razões desconhecidas.

A porta dos fundos é uma versão atualizada do malware rastreado como Bew, que foi publicado em 2014. O Bew foi um dos componentes usados em um ataque em 2017. O stealer chamado pela porta dos fundos foi instalado em uma campanha de 2019 após explorar inicialmente uma vulnerabilidade no Exim Mail Server.

“Embora a campanha esteja atualmente inativa”, escreveram os pesquisadores, referindo-se ao incidente recente, “este caso do Free Download Manager demonstra que pode ser bastante difícil detectar ataques cibernéticos em andamento em máquinas Linux a olho nu.” Eles acrescentaram:

O malware observado nesta campanha é conhecido desde 2013. Além disso, os implantes se revelaram bastante barulhentos, como demonstrado por múltiplas postagens em redes sociais. De acordo com nossa telemetria, as vítimas desta campanha estão localizadas em todo o mundo, incluindo Brasil, China, Arábia Saudita e Rússia. Dados esses fatos, pode parecer paradoxal que o pacote malicioso do Free Download Manager tenha passado despercebido por mais de três anos.

Ao contrário do Windows, o malware para Linux é muito mais raramente observado;

As infecções com o pacote Debian malicioso ocorreram com um grau de probabilidade: alguns usuários receberam o pacote infectado, enquanto outros acabaram baixando o benigno;

Os usuários de redes sociais que discutiam problemas com o Free Download Manager não suspeitavam que eles fossem causados por malware.

A postagem oferece uma variedade de hashes de arquivos e endereços de domínio e IP que as pessoas podem usar para indicar se foram alvo ou infectadas na campanha, que os pesquisadores suspeitam que tenha sido um ataque à cadeia de suprimentos envolvendo a versão benigna do Free Download Manager. Os pesquisadores afirmaram que as pessoas que administram o site freedownloadmanager[.]org não responderam às mensagens que os notificaram da campanha. Eles também não responderam a um pedido de informações para esta postagem.

Fonte: Arstechnica

Lembro que muita gente falava que o Linux em si era seguro e quase não tinha malware, com o tempo tá aí a reposta…tudo hoje em dia tem malware, até na nossa política atual existem políticos malware…valeu!!!!

Correticimo esse é o sintoma da popularidade. A crescente alta de usuários Linux já começa a colocá-lo como alvo de scripts maliciosos.